Что делает сайт безопасным

Безопасный сайт не определяется одним инструментом или настройкой. Это результат нескольких слоёв, работающих вместе: сильное шифрование, безопасная аутентификация, аккуратное кодирование, укреплённые серверы, постоянный мониторинг и план на случай неполадок. Цель — защитить конфиденциальность (сохранять данные в тайне), целостность (поддерживать точность и неизменность данных) и доступность (обеспечить работу сайта и его доступность).

1) HTTPS и транспортная безопасность

HTTPS — базовое требование для современных сайтов. Он шифрует трафик между пользователем и сервером, предотвращая перехват и вмешательство. Но «наличие HTTPS» не равно «безопасности». Безопасная настройка включает:

- Действительные TLS-сертификаты с своевременным обновлением (автоматизированное продление там, где возможно).

- Резкая настройка TLS (отключение слабых протоколов/шифров, предпочтение TLS 1.2+ и современных шифровальных наборов).

- HSTS (HTTP Strict Transport Security) для принудительного использования HTTPS и уменьшения атак по понижению протокола.

- Безопасные cookies (установка

SecureиHttpOnly, и обычноSameSite).

Транспортная безопасность защищает данные в пути, но также необходимы сильные меры защиты данных при хранении, аутентификации и логике приложения.

2) Надёжная идентификация, аутентификация и управление сессиями

Многие нарушения начинаются с компрометации учетных данных. Безопасный сайт усложняет захват аккаунтов и повторное использование украденных данных сессий.

- Многофакторная аутентификация (MFA) для администраторов и критичных действий; предоставляйте MFA там, где уместно для пользователей.

- Безопасность паролей: храните пароли с помощью крепкого, солью-структурированного хэширования (например, bcrypt/Argon2/scrypt), придерживайтесь разумных правил паролей и избегайте распространённых утечённых паролей.

- Защита сессий: вращайте идентификаторы сессий при входе и изменении привилегий, устанавливайте короткие сроки жизни для чувствительных сессий и инвалидируйте их при выходе или смене пароля.

- Лимитирование скорости и защита от ботов для входа, сброса пароля и регистрации, чтобы снизить брутфорс и подбор учетных данных.

- Безопасное восстановление аккаунтов: избегайте слабых вопросов безопасности; используйте временные, одноразовые токены и сильные методы проверки.

3) Безопасный дизайн приложений и практики кодирования

Наиболее вредоносные уязвимости часто связаны с логикой приложений и небезопасным кодированием. Безопасный сайт строится так, чтобы предотвратить распространённые типы атак:

- Защита от инъекций: используйте параметризованные запросы/ORM, чтобы предотвратить SQL-инъекции; никогда не объединяйте непроверенный ввод в команды.

- Защита от XSS: правильно экранируйте вывод, используйте шаблоны с автосекьюрностью, санитизируйте богатый текстовый ввод и применяйте Content Security Policy (CSP) там, где возможно.

- Защита от CSRF: используйте токены CSRF для запросов с изменением состояния и должным образом управляйте

SameSite-кэшируемыми cookies. - Контроль доступа: обеспечивайте авторизацию на сервере для каждого запроса; не полагайтесь только на скрытые элементы UI или проверки на стороне клиента.

- Безопасная обработка файлов: проверяйте типы файлов, сканируйте загружаемые файлы, сохраняйте вне корня веб-сервера, когда возможно, и предотвращайте обход путей.

- Безопасные настройки по умолчанию: отключайте режим отладки в продакшн, удаляйте примерные точки доступа и не допускайте утечек ошибок с чувствительной информацией.

Безопасность проще встроить на ранних этапах: моделирование угроз, стандарты безопасного кодирования и практика проверки кода снижают дорогие исправления позже.

4) Безопасность зависимостей и цепочек поставок

Большинство сайтов сильно зависят от сторонних библиотек, фреймворков, плагинов и сервисов. Эти зависимости могут привести к уязвимостям даже при отличном собственном коде.

- Обновляйте зависимости и удаляйте неиспользуемые пакеты.

- Используйте сканеры уязвимостей (инструменты SCA, аудит lockfile) в CI/CD.

- Закрепляйте версии и внимательно оценивайте крупные обновления.

- Проверяйте плагины и расширения (особенно на CMS) и минимизируйте их число.

- Защищайте сборочные цепочки: обеспечивайте безопасность CI-учётных данных, ограничивайте возможности публикации артефактов и подписывайте релизы по мере необходимости.

5) Усиление серверов, сетей и инфраструктуры

Безопасность приложений и инфраструктуры должны работать вместе. Усиление уменьшает последствия при эксплуатации уязвимостей.

- Минимальные привилегии повсюду: службы, базы данных и облачные роли должны иметь только те разрешения, которые им действительно нужны.

- Безопасная конфигурация: закрывайте неиспользуемые порты, отключайте ненужные службы и своевременно обновляйте ОС и среды выполнения.

- Сегментация: изолируйте базы данных и внутренние сервисы от публичного доступа; используйте частные сети там, где возможно.

- WAF и защита DDoS: защищайте от распространённых веб-атак и перегрузок трафика (особенно для публичных сайтов).

- Резервное копирование и восстановление: частое, протестированное резервное копирование; защищайте бэкапы от программ-вымогателей и несанкционированного доступа.

6) Защита данных и контроль приватности

Безопасный сайт рассматривает пользовательские данные как обязательство по минимизации и защите. Основные практики включают:

- Минимизация данных: собирайте только то, что необходимо; храните их только настолько долго, насколько нужно.

- Шифрование при хранении: для чувствительных полей и объёмов хранения; управляйте ключами безопасно (KMS/HSM по мере необходимости).

- Токенизация или использование специализированных платежных провайдеров, чтобы не хранить необработанные платежные данные.

- Регистрация доступа к чувствительным записям и административным действиям.

- Соответствие нормативам (например, GDPR, HIPAA, PCI DSS), когда применимо — соблюдение нормативов не гарантирует безопасность, но способствует хорошему контролю.

7) Заголовки безопасности и защиты на стороне браузера

Функции безопасности браузера могут снизить риск кликджеккинга, межсайтовых скриптов и небезопасной загрузки. Распространённые меры включают:

- Content-Security-Policy (CSP) для ограничения источников скриптов, стилей и других ресурсов.

- X-Content-Type-Options: nosniff для предотвращения атак путаницы MIME типов.

- Referrer-Policy для ограничения утечки чувствительных URL.

- Permissions-Policy для ограничения доступа к мощным функциям браузера.

- Защита от фреймов (через CSP

frame-ancestors) для борьбы с clickjacking.

8) Мониторинг, логирование и обнаружение

Даже хорошо защищённые сайты могут подвергнуться атакам. Надёжное обнаружение помогает быстро определить проблему и снизить ущерб.

- Централизованные логи для событий приложений, аутентификации и инфраструктуры.

- Оповещения о подозрительных моделях: повторные неудачные входы, необычные административные действия, неожиданные экспорты данных или пики ошибок 5xx.

- Мониторинг целостности файлов и конфигураций для критических систем.

- Аудитные Следы для административных и чувствительных действий, защищённые от изменений.

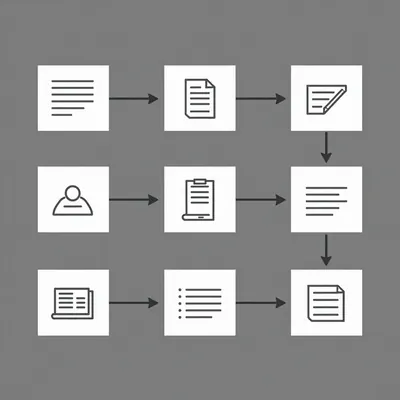

9) Безопасное внедрение и управление изменениями

Множество инцидентов происходит из-за неправильных настроек или рискованных обновлений. Безопасные сайты рассматривают внедрение как контролируемый процесс.

- CI/CD с мерами безопасности: запуск тестов, статический анализ, сканирование зависимостей и (по мере необходимости) статический анализ кода.

- Управление секретами: никогда не храните API-ключи в системах контроля версий; используйте менеджеры секретов и регулярно меняйте ключи.

- Разделение сред: отделяйте разработку/тестирование от производства; ограничивайте доступ к производственной среде.

- Рассмотрение изменений для важных настроек, таких как роли IAM, правила файрволов и политики доступа к базам данных.

10) Реагирование на инциденты и устойчивость

Безопасность включает подготовку. Когда что-то ломается, важны скорость и ясность.

- План реагирования на инциденты с ясными ролями, каналами связи и критериями решений.

- Проблемные сценарии (runbooks) для распространённых ситуаций (утечка учетных данных, вредоносное ПО, DDoS, утечка данных).

- Регулярные тренировки (учебные сценарии) для уменьшения путаницы во время реальных инцидентов.

- Анализ после инцидента для устранения коренных причин и повышения мер защиты.

Как оценить, является ли сайт безопасным

Безопасность — не бинарное состояние. Практическая оценка сочетает автоматические инструменты и человеческое наблюдение:

- Внешнее сканирование на наличие известных уязвимостей и неправильных настроек.

- Пенетрационное тестирование для критичных приложений и крупных релизов.

- Обзор кода с фокусом на аутентификацию, авторизацию, работу с данными и валидацию вводимых данных.

- Аудит конфигурации облачных и IAM-политик, экспозиции сети и покрытие логирования.

- Приоритизация по рискам: устранение наиболее опасных уязвимостей в первую очередь.